Smartphone, automobili, aziende, navi, infrastrutture. Potenzialmente nel mirino degli hacker c'è qualsiasi strumento o struttura connesso ad internet. Nei mesi scorsi abbiamo visto attacchi a pc su larghissima scala (Wannacry, NotPetya, etc). Virus tecnicamente piuttosto semplici agevolati da una serie di circostanze favorevoli. In particolare dalla diffusione di vulnerabilità di alcuni sistemi operativi sviluppate dalla National Security Agency statunitense. In futuro assisteremo probabilmente a attacchi più complessi e che potrebbero concentrarsi su obiettivi differenti.

Sebbene non sia l'unica, la motivazione economica è quella che muove il grosso degli attacchi. Oggi il giro d'affari dei cyber crimine viene stimato in 500 miliardi di dollari, poco meno del narcotraffico. Ma queste cifre che sembrano enormi si spiegano facilmente se si considera che ormai nei paesi sviluppati poco meno del 10% della ricchezza prodotta è riconducibile a internet. Come spiega Stefano Zanero del Politecnico di Milano, gli hacker agiscono con criteri fortemente imprenditoriali.

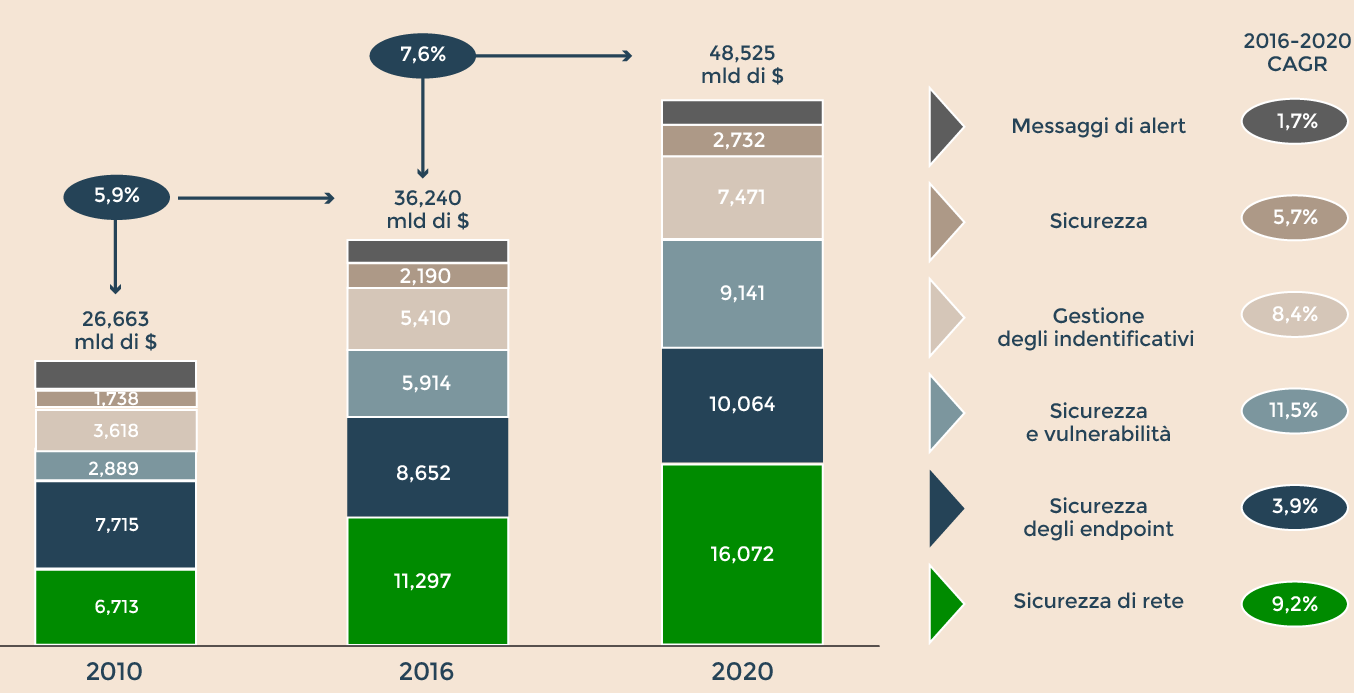

(Fonte: Mit Technology Review, Credit Suisse Research)

Quindi quando un filone si assottiglia si concentrano su altro. I ransomware (sequestro dei dati su pc che vengono liberati solo dietro pagamento di riscatti in bitcoin o altre valute digitali) che abbiamo visto all'opera in questi mesi sono la via più facile ed economica per ottenere profitti illegali attraverso la rete. Ora l'attenzione potrebbe spostarsi altrove.

Telefoni protetti

Alcuni esperti ritengono che il mondo smartphones potrebbe essere il prossimo terreno dove potrebbe svilupparsi un attacco su larga scala. Alberto Pelliccione Della società di sicurezza informatica Reaqta però avverte: «I telefoni sono strumenti intrinsecamente più sicuri dei normali computer, un attacco di massa è senza dubbio possibile ma lo sforzo richiesto, in termini di ricerca e costi, è elevato e i ritorni economici non certi». Stefano Zanero sottolinea tuttavia come quello degli smartphones diventerà un mare sempre ricco di tesori per i pirati informatici. «A cominciare dalle credenziali bancarie, fa notare l'esperto, che saranno via via più incorporate nei nostri apparecchi aumentando l'interesse e i potenziali ritorni per gli hacker».

A livello di sicurezza, spiega Pelliccione, il sistema iOS utilizzato da Apple offre maggiori garanzie: «Ciò non significa che i vari iPhone e iPad siano impenetrabili, ma il costo di un attacco è estremamente elevato e quindi la possibilità di un'infezione di massa più bassa». Android ha un mercato estremamente frammentato con molti dispositivi che ancora utilizzano sistemi operativi vecchi e vulnerabili. Pelliccione suggerisce inoltre di non utilizzare Play store diversi da quelli ufficiali e di non farsi tentare dalle applicazioni crackate che spesso arrivano con qualche sorpresa all'interno.

Per entrambi gli esperti, sebbene non esista una condizione di sicurezza al 100%, è fondamentale aggiornare il proprio dispositivo non appena una nuova versione viene rilasciata. Il problema, rimarca Zanero, è che spesso, nel caso di Android, i diversi produttori sono in ritardo, anche di 6 mesi o un anno, sull'implementazione delle ultime difese messe a disposizione da Google.

Automobili e guida assistita

Un altro fronte molto probabilmente destinato a diventare sempre più caldo è quello delle auto a guida autonoma o fortemente assistita. Di recente la MIT Technology review ha evidenziato come il problema della sicurezza informatica sia il vero ostacolo allo sviluppo di veicoli senza conducente e la scorsa settimana la Camera dei deputati statunitensi ha approvato un disegno di legge che obbligherà queste vetture a montare tecnologie per la cyber sicurezza in grado di prevenirne l'utilizzo per attacchi terroristici. Secondo Pelliccione le auto a guida autonoma presentano due aspetti di grande interesse sotto il profilo della sicurezza.

Il primo è che, essendo costantemente connesse, possono essere attaccate da remoto con conseguenze potenzialmente letali. Basti pensare a cosa accadrebbe bloccando l'acceleratore o impostando i freni ad alta velocità o, ancora, facendo improvvisamente detonare gli airbag. «Le vulnerabilità sulle auto potrebbero inoltre non essere sfruttate unicamente dagli hacker, spiega Pelliccione, ma anche dai governi per trasformarle in strumenti spia o per operazioni sotto copertura».

“Il problema della sicurezza informatica è il vero ostacolo allo sviluppo di veicoli senza conducente ”

Mit Technology Review

Adversarial machine learning

Come emerso da alcune rivelazioni pubblicate da WikiLeaks la CIA starebbe infatti studiando il settore non solo dal lato della sorveglianza, ma anche da quello della pura offesa (alla stessa CIA e alle strutture ad essa collegate sarebbe stato peraltro attribuito lo sviluppo di metodi per compromettere sia Android che Ios e accedere ai contenuti di applicazioni come Whatsapp o Telegram inserendosi prima che i dati vengano criptati o dopo che vengono decriptati, N.d.R.). Potrebbe quindi alla fine ripetersi quando già abbiamo visto per i pc: strumenti di hackeraggio sviluppati da entità governative che poi finiscono per errore nelle mani sbagliate.

(Fonte: Gartner, Credit Suisse Research)

«Le self-driving car, continua Pelliccione, si muovono e prendono le loro decisioni tramite algoritmi autonomi. È un'intelligenza artificiale che le guida e questo porta con sé un bagaglio di potenziali problemi. I sistemi che funzionano in AI sono infatti in buona parte delle blackbox, ovvero non siamo totalmente capaci di esplorare le loro risposte in ogni condizione né abbiamo tutte le conoscenze per capirne il loro funzionamento interno. Ciò vuol dire che esiste la possibilità di ingannare questi algoritmi in modi non immediatamente percettibili dall'uomo. Ad esempio con piccolissimi cambiamenti di cui un uomo neppure si accorge, far cambiare completamente cosa vede una rete neurale: ad esempio un gatto diventa un tostapane». Questo campo, che si chiama adversarial machine learning, è destinato a diventare uno dei settori più importanti della ricerca in AI.

Attacco e ricatto

Tutti i sistemi cyber fisici (ossia una struttura fisica controllata attraverso informatica) , aggiunge Stefano Zanero, presentano un forte interesse economico per i criminali informatici. Si pensi ad un ransomware che blocca la macchina finché non viene pagato un riscatto di qualche centinaio di euro. Se l'alternativa è far portare il veicolo in officina e attendere la riparazione in tanti potrebbero scegliere di pagare il riscatto. L'unico limite sembrano essere insomma fantasia e capacità tecniche. Pochi giorni fa il dipartimento dei trasporti del governo britannico ha ad esempio lanciato un allarme relativo alle navi da crociera. Vascelli con sistema di guida sempre più autonoma diventano maggiormente vulnerabili. Il dipartimento ha quindi diramato delle linee guide per difendere meglio le imbarcazioni.

Gli effetti per Industria 4.0

Tra i soggetti aggredibili ci sono naturalmente le aziende. Il piano nazionale di ammodernamento Industria 4.0 prevede tra le altre cose la connessione alla rete delle piccole e medie aziende che vogliono beneficiare delle agevolazioni.

«Questo, avverte Zanero, è un altro ambito di business per cyber criminali, basti pensare a quanto può costare ad uno stabilimento un fermo produttivo anche di poche ore. È quindi importante che all'interno del progetto di trasformazione dell'azienda ci sia anche la revisione della sicurezza informatica e sistemi minimi di protezione della rete. Non si tratta peraltro di misure fantascientifiche e ci sono già diverse richieste in tal senso».

Cybercrime, 2016 l'anno peggiore

© Riproduzione riservata