I vetri sono oscurati. Dal corridoio si intravedono le sagome sospese dei monitor e una decina di persone che si muovono in silenzio. È il “cervello” di indagini molto particolari: mappe gelosamente custodite seguono le tracce ed elaborano informazioni di intelligence sulle ultime crisi e truffe hi-tech. Siamo nella divisione di cybercrime – la Digital crime unit o Dcu – di Microsoft, in una delle decine di palazzine del campus dove lavora quasi metà dei 100mila dipendenti globali del gruppo.

Microsoft si sta costruendo una reputazione speciale nella lotta al crimine online - stimolata forse dal fatto che i suoi sistemi Windows restano i più diffusi ed esposti al mondo. È la rara azienda delle sue dimensioni ad aver preso l'iniziativa di dar vita a un simile “laboratorio” - dove si incrociano esperti di informatica forense, ingegneri e legali specializzati su Internet. Una squadra oggi di un centinaio di persone dedicata a ripulire l'autostrada elettronica, in stretta cooperazione con legislatori e forze dell'ordine nazionali e internazionali. Cifre e statistiche riassumono le dimensioni della minaccia. Il world wide web che tutti vedono è la punta di un iceberg, è il surface web, la rete di superficie. Equivale solo al 4% dell'intero universo online. Il cosiddetto deep web è 500 volte più grande ed è al suo interno che si muove il dark web, il cuore di operazioni illegali.

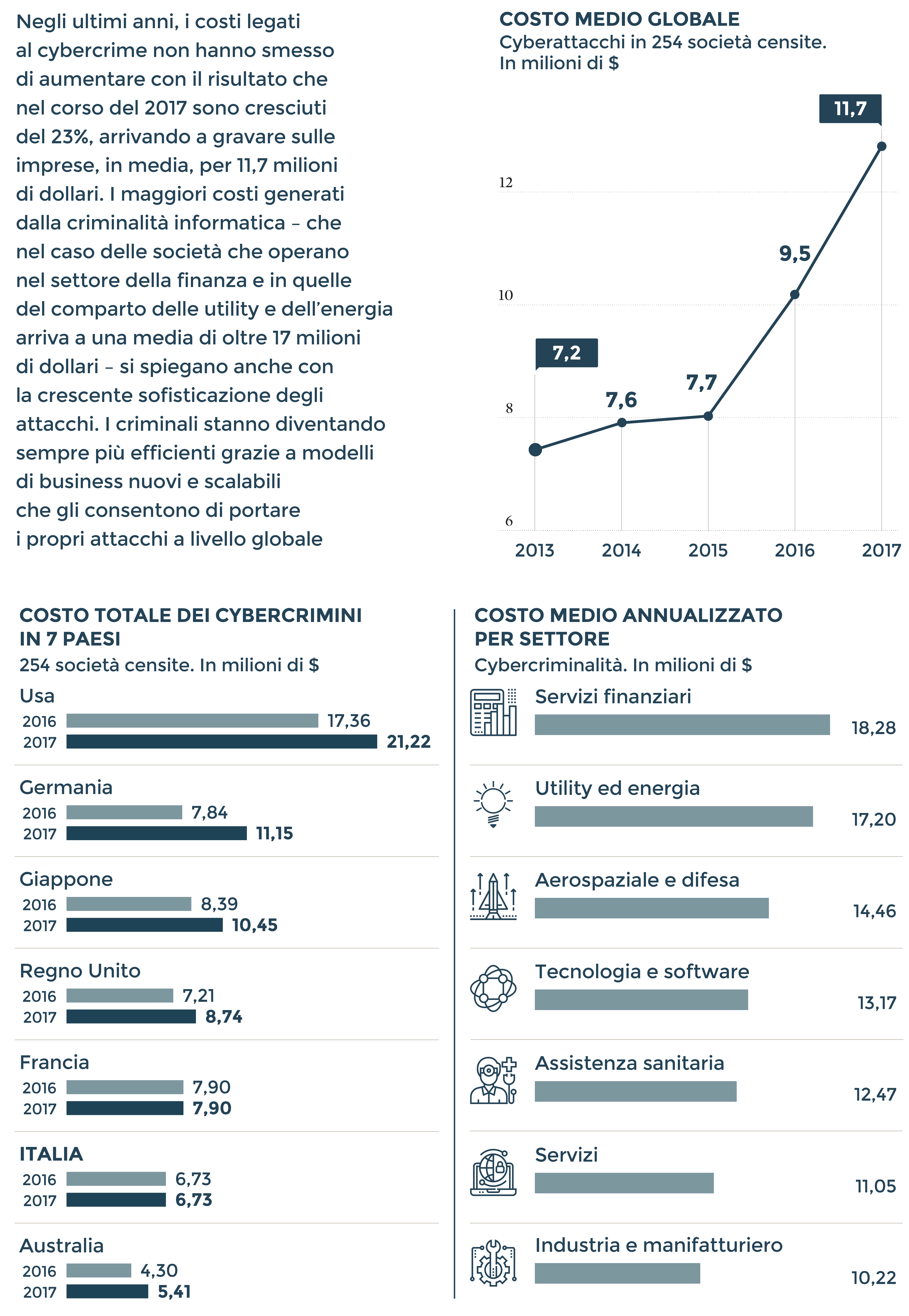

Fonte: Accenture

Ben il 90% delle attività del dark web è rivolta a commettere reati, sempre più sofisticati, che prendono di mira individui come intere organizzazioni e aziende, con risorse di capitale umano e finanziario immense e crescenti e spesso con un ruolo di attori statali e con motivazioni politiche accanto a protagonisti for profit.Tom Burt, Vp e vice responsabile legale del Digital trust, la divisione che include la Dcu, non usa mezzi termini. Rivela che «l'88% delle imprese teme cyberattacchi e simili stime peccano di prudenza». Soltanto nell'ultimo anno le operazioni di ransomware - i software da ricatto, soldi in cambio dello sblocco di computer o della non pubblicazione di dati delicati - sono cresciute del 750 per cento. «È diventata una vera industria: pagando tariffe di 6-7mila dollari si possono comprare strumenti per guadagnare 80-100mila dollari al mese. E tra una infiltrazione e la sua scoperta passano tuttora in media 99 giorni». Di più: i re for profit del cybercrimine sono in grado di misurare e massimizzare il rendimento delle loro azioni.

Già il passaggio da pratiche di cold calling, di telefonate a catena, all'uso di pop-up screen ha moltiplicato per dieci il rate of return. La parabola dei danni è impressionante: il cybercrime, valutato per organizzazione colpita, costa il 62% in più di cinque anni or sono, 11 milioni. Accenture ha stimato nel 2017 un incremento del 27% nei soli attacchi a società Usa, in media 130 ciascuna. Online Trust Alliance ha ipotizzato fino a oltre 350mila attacchi a imprese. Entro il 2022 potrebbero avere un impatto da 8mila miliardi sull'economia globale - un trasferimento record di ricchezza - e secondo Cybersecurity Ventures richiedere risposte da oltre mille miliardi. L'Fbi vede l'affermarsi di «reti estremamente complesse» di cybercriminali.«Qualunque device collegato a Internet può essere aggredito, comprese le auto del futuro». Quella in corso «è una guerra cibernetica e la sua sofisticazione aumenta esponenzialmente, ora che si ricorre anche all'intelligenza artificiale», avverte Burt. Le frontiere del conflitto sono in costante movimento. È lotta contro Botnet, usati per paralizzare il servizio e il furto di dati. A volte nelle aziende gli stessi dipartimenti di It sono i più vulnerabili. I server del cloud si sono trasformati in terreno di battaglia.Tra i grandi casi esplosi e risolti di recente, spesso con protagonisti governativi ma non solo, c'è stato Barium, saga di spionaggio industriale che aveva impugnato un nuovo “strumento”: la creazione di un intero network di profili social falsi che aveva colpito in particolare la Corporate Germany.

Il ransomware globale WannaCry è stato ricondotto alla Corea del Nord dopo che non c'è stata richiesta di denaro e che l'attacco è stato pubblicizzato anziché tenuto nascosto, segno della volontà di lanciare messaggi politici. Pyongyang è anche alle spalle degli hacker di Lazarus e di recenti abbordaggi alle cripto-valute a Seul. Le cryptocurrency sono sempre più nel mirino: hacker in Giappone hanno sottratto 534 milioni dall'exchange Coincheck. Ancora, ecco Petya/NotPetya: qui inizialmente si intrecciarono interessi russi contro l'Ucraina, attacchi che si sono però poi diffusi. «Siamo davanti a armi potenti, la cui blast zone, la zona d'urto, è enorme», ammonisce Burt.Anche il caso Strontium, o Fancy Bear, ha avuto risvolti politici con assalti di pirati informatici contro il partito democratico americano e in seguito contro elezioni francesi e tedesche. Spiega Burt: «Siamo stati coinvolti perché registravano domini falsi di Microsoft. Siamo andati in tribunale per rilevare i domain, il loro centro di comando, e ottenuto ingiunzioni. Abbiamo quindi notato che i Paesi più infetti erano confinanti con la Russia e da qui derivato il sospetto di azioni legate a Mosca».Nel 2017, i leader nell'origine geografica degli attacchi sono stati proprio Russia e Cina, seguiti da Corea del Nord e dagli stessi Stati Uniti. Ma a volte le stesse armi cibernetiche “occidentali” diventano un boomerang, mostrando i rischi di corse incontrollate al riarmo informatico: il virus Stuxnet usato dagli Stati Uniti e Israele contro l'Iran è tuttora in circolazione, aggiornato e impiegato per furti. E arsenali sviluppati dai servizi segreti americani della Nsa hanno involontariamente contribuito a WannaCry e Petya.Per fare i conti con una sfida globale oggi servono nuove idee e mobilitazione, una coscienza che si fa strada nel settore tech. «Occorre un set di regole e requisiti comuni di sicurezza», incalza Burt. Qualcosa sta emergendo: vertici internazionali hanno messo in agenda la cybersicurezza.

Il Nist, il National institute of standards and technology parte del dipartimento del Commercio americano, discute un “Cybersecurity framework”. E simili protocolli dovrebbero diffondersi tra governi, che devono oltretutto proteggere infrastrutture “digitalizzate” di importanza critica per l'economia e la società. Ma vista la posta in gioco - di danni e anche vite a rischio - la pressione sale per risposte più radicali. I riflettori sono puntati sulla necessità di una Convezione digitale di Ginevra, una proposta sostenuta dalla stessa Microsoft. Un accordo di non proliferazione degli arsenali cibernetici. Con le autorità che si impegnino a comunicare in modo più trasparente e affrontare vulnerabilità, a tenere al sicuro arsenali esistenti e usare inedita prudenza su nuove generazioni di armi cibernetiche. Il cui potere distruttivo non può essere più messo in dubbio.

© Riproduzione riservata